摘要: 春节七天假 黑客在加班:DDoS攻击报告显示受害者激增近四成

2021年2月22日,奇安信旗下羲和实验室发布了春节期间DDoS攻击报告。报告显示,春节期间奇安信星迹DDoS观测系统累计观测到反射放大DDoS 攻击事件 65912 个,涉及被攻击 IP 57096 个。与春节前一周相比,DDoS 攻击事件数增加约 25%,被攻击 IP 数增加 37%。可见,春节期间DDoS攻击呈显著增加态势。

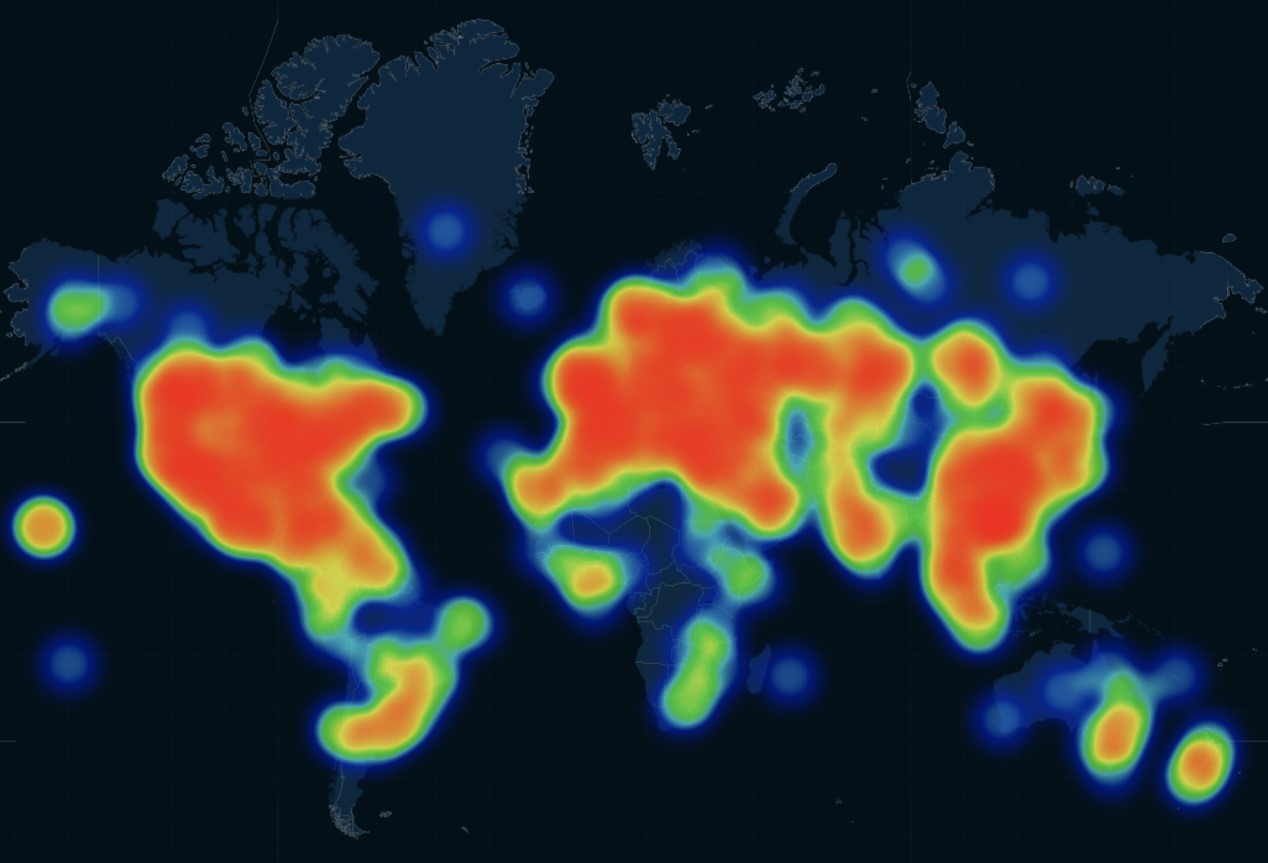

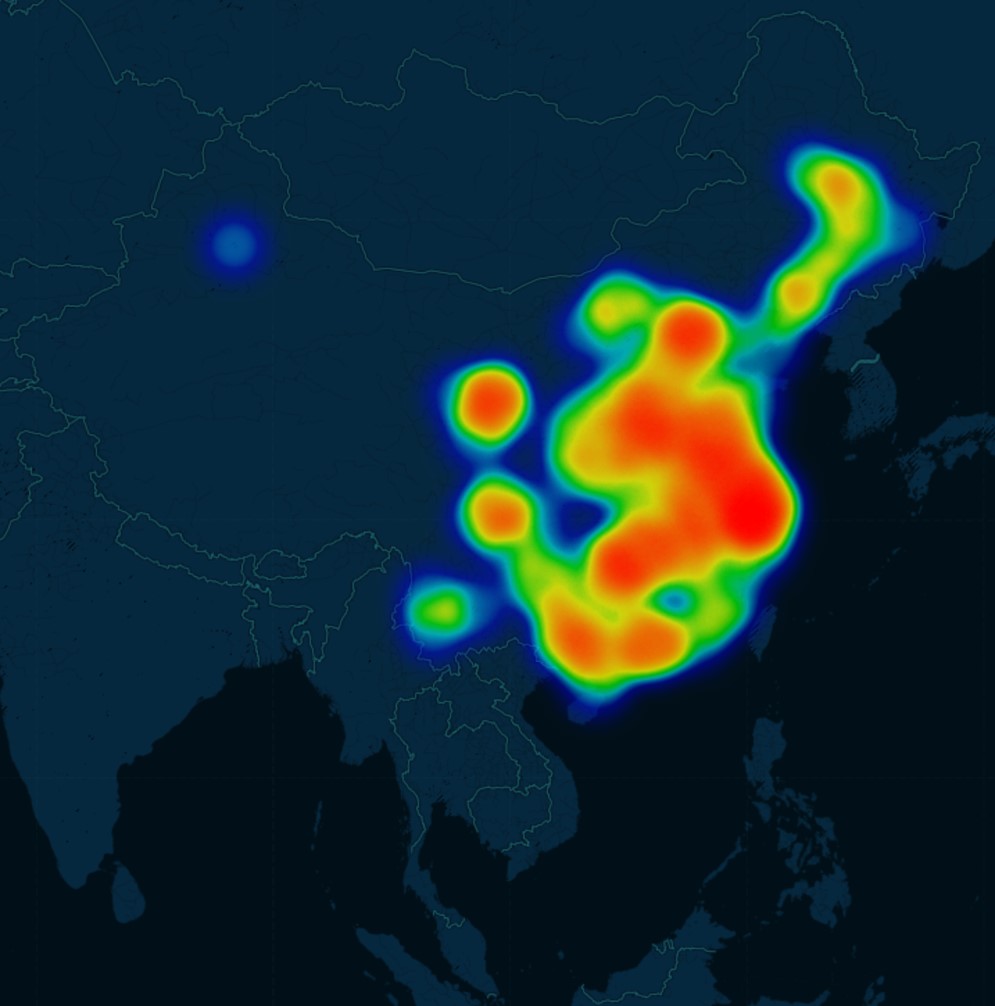

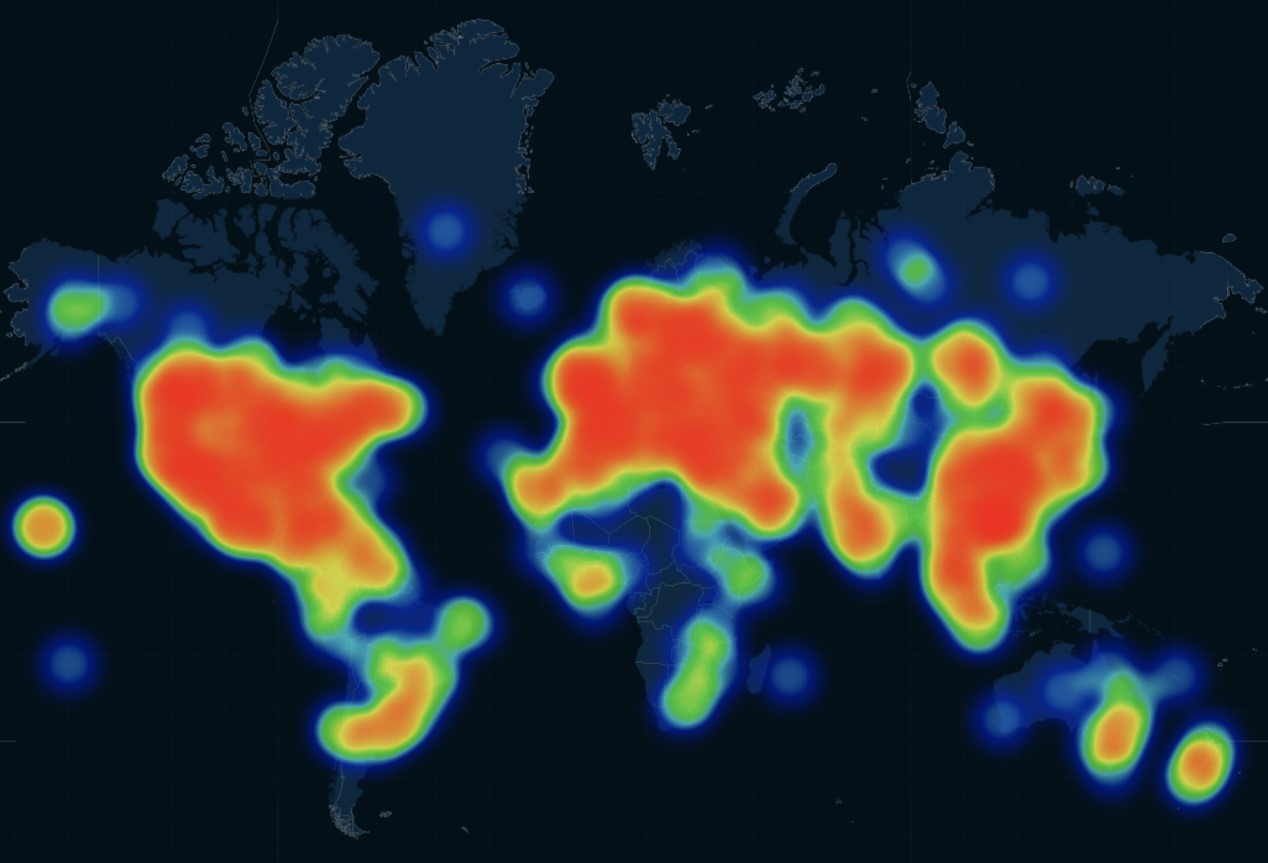

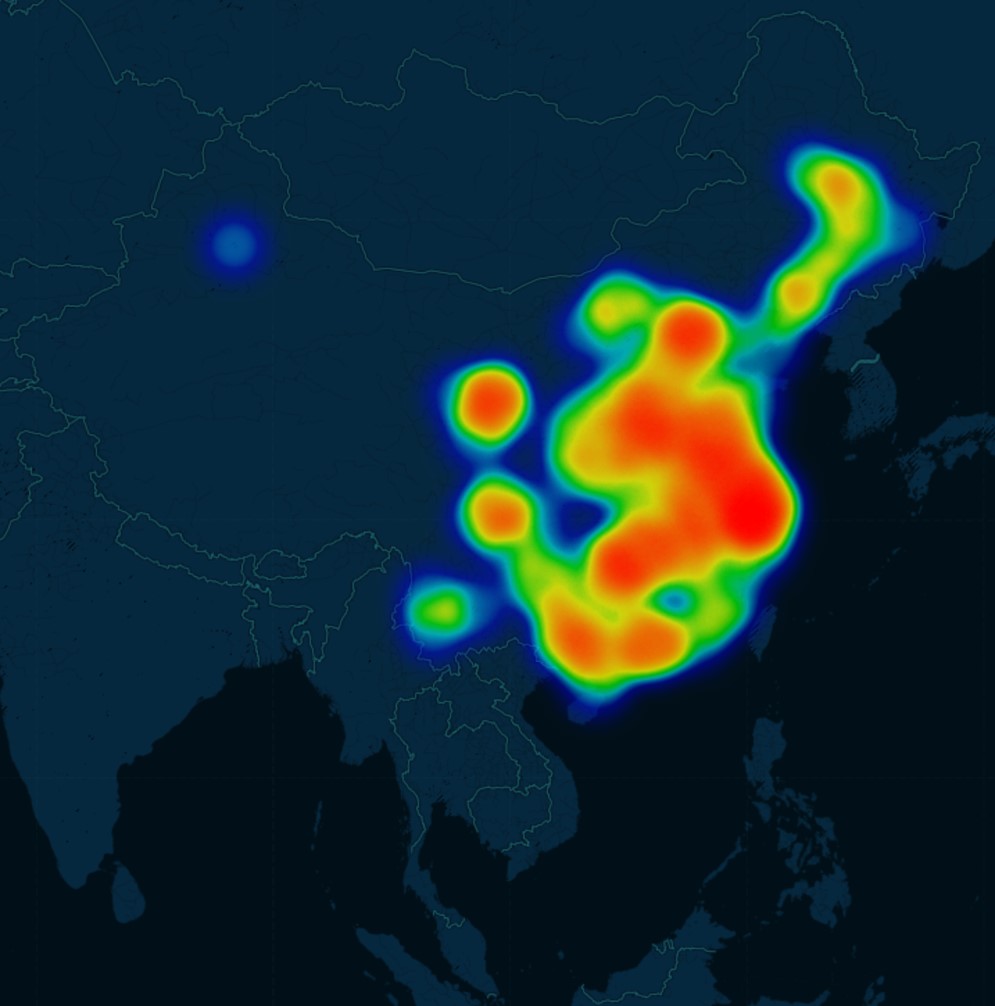

根据羲和实验室司南平台统计的被攻击 IP 地理分布显示,被攻击 IP 数量排名前五的国家或地区分别是中国香港、美国、英国、中国大陆及法国。绝大部分(约 68.3%)被攻击 IP 分布于中国香港(被攻击 IP 23731 个,全球占比约 41.6 %)和美国(被攻击 IP 15244 个,全球占比约 26.7%)。中国大陆有 1770 个被攻击 IP。与春节前一周相比,春节假期期间中国香港被攻击 IP 数量激增20倍(从 1154 个增加至 23731 个),中国大陆被攻击 IP 数略有下降(从 1981 个降至 1770 个)。春节假期期间,大陆被攻击 IP 主要分布于我国东部及南部省份,如图2所示:

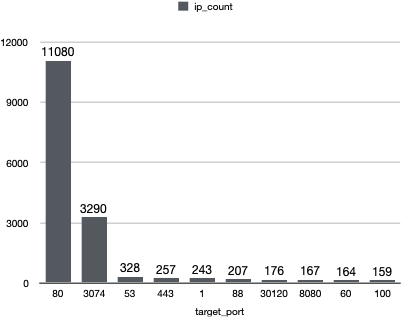

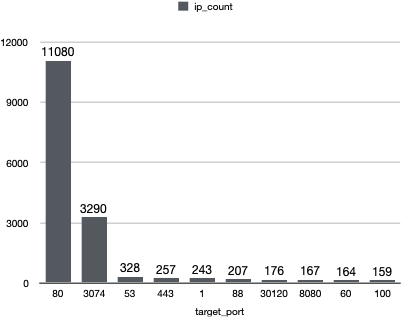

从被攻击端口统计来看,受害者遭受反射放大 DDoS 攻击的服务以 80 端口上的 Web 服务为主;部分受害者的 443 端口、53 端口及部分游戏服务器所开放端口同样遭受了攻击。被攻击端口对应攻击事件数统计如图3所示(只显示数量排名前十位的端口)。

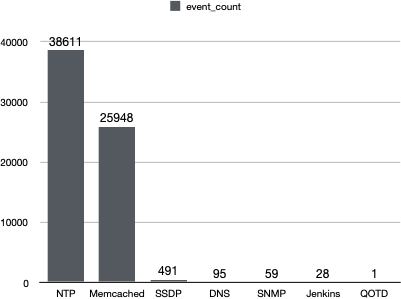

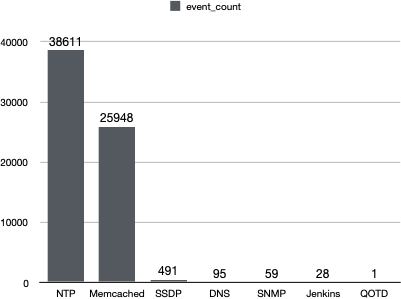

而在攻击手段统计方面,春节假期期间,在进行反射放大 DDoS 攻击时,攻击者倾向于利用有漏洞的 NTP 和 Memcached 服务进行攻击。在所观测到的全部反射放大 DDoS 攻击事件中,不同攻击手段所对应攻击事件数如图4所示:

奇安信技术研究院研发的星迹系统是一个大网威胁监测系统,该系统力求在“看见攻击”的基础上“看懂攻击”:从单点的Passive DNS、Whois、蜜罐等数据走出去,聚焦僵尸网络、黑产、APT,从攻击团伙、恶意程序家族、在野漏洞等视角切入,以提供更高层次的观测维度。利用星迹系统,安全人员可以对大网DDoS事件进行实时监测,发现攻击前的“风吹草动”并记录过程中的攻击行为,实现提前预警和事后溯源。

发布该报告的羲和实验室是奇安信旗下专注于互联网基础协议与基础设施的安全研究、数据驱动的网络威胁检测与防御技术研究的技术团队。以该实验室成员为核心组成的战队曾获得GeekPwn2018年第二名、GeekPwn2019年第一名的成绩,多个漏洞挖掘研究成果获得微软、Google、Apple等国际知名厂商致谢。羲和实验室研制的天罡安全基础数据平台和司南网络空间威胁导航平台,拥有国内最大规模的PassiveDNS与网络主动测量数据,可结合大数据分析技术驱动对大网威胁的分析、捕获以及溯源。

注:本文攻击数据来自于星迹 DDoS 观测系统,IP 相关信息来自于司南平台。

图1 被攻击 IP 全球分布热力图

报告指出,反射放大攻击是一种具有巨大攻击力的DDoS攻击方式。 攻击者只需要付出少量的代价,即可对需要攻击的目标产生巨大的流量,对网络带宽资源(网络层)、连接资源(传输层)和计算机资源(应用层)造成巨大的压力。2021年春节期间,奇安信在星迹平台上观测到了反射放大DDoS 攻击事件 65912 个,绝大部分被攻击 IP 分布于中国香港和美国。根据羲和实验室司南平台统计的被攻击 IP 地理分布显示,被攻击 IP 数量排名前五的国家或地区分别是中国香港、美国、英国、中国大陆及法国。绝大部分(约 68.3%)被攻击 IP 分布于中国香港(被攻击 IP 23731 个,全球占比约 41.6 %)和美国(被攻击 IP 15244 个,全球占比约 26.7%)。中国大陆有 1770 个被攻击 IP。与春节前一周相比,春节假期期间中国香港被攻击 IP 数量激增20倍(从 1154 个增加至 23731 个),中国大陆被攻击 IP 数略有下降(从 1981 个降至 1770 个)。春节假期期间,大陆被攻击 IP 主要分布于我国东部及南部省份,如图2所示:

图2 大陆被攻击 IP分布热力图

从攻击时长统计来看,大部分反射放大 DDoS 攻击事件持续时间较短,75% 的反射放大 DDoS 攻击事件持续时间为 124 秒以下。最长一次攻击事件持续了 49.3 小时。从被攻击端口统计来看,受害者遭受反射放大 DDoS 攻击的服务以 80 端口上的 Web 服务为主;部分受害者的 443 端口、53 端口及部分游戏服务器所开放端口同样遭受了攻击。被攻击端口对应攻击事件数统计如图3所示(只显示数量排名前十位的端口)。

图3 被攻击端口对应攻击事件数统计

而在攻击手段统计方面,春节假期期间,在进行反射放大 DDoS 攻击时,攻击者倾向于利用有漏洞的 NTP 和 Memcached 服务进行攻击。在所观测到的全部反射放大 DDoS 攻击事件中,不同攻击手段所对应攻击事件数如图4所示:

图4 不同攻击手段所对应攻击事件数统计

奇安信技术研究院研发的星迹系统是一个大网威胁监测系统,该系统力求在“看见攻击”的基础上“看懂攻击”:从单点的Passive DNS、Whois、蜜罐等数据走出去,聚焦僵尸网络、黑产、APT,从攻击团伙、恶意程序家族、在野漏洞等视角切入,以提供更高层次的观测维度。利用星迹系统,安全人员可以对大网DDoS事件进行实时监测,发现攻击前的“风吹草动”并记录过程中的攻击行为,实现提前预警和事后溯源。

发布该报告的羲和实验室是奇安信旗下专注于互联网基础协议与基础设施的安全研究、数据驱动的网络威胁检测与防御技术研究的技术团队。以该实验室成员为核心组成的战队曾获得GeekPwn2018年第二名、GeekPwn2019年第一名的成绩,多个漏洞挖掘研究成果获得微软、Google、Apple等国际知名厂商致谢。羲和实验室研制的天罡安全基础数据平台和司南网络空间威胁导航平台,拥有国内最大规模的PassiveDNS与网络主动测量数据,可结合大数据分析技术驱动对大网威胁的分析、捕获以及溯源。

注:本文攻击数据来自于星迹 DDoS 观测系统,IP 相关信息来自于司南平台。

- 本文固定链接: http://qiantao.net.cn/?id=1302

- 转载请注明: admin 于 千淘万漉 发表

《本文》有 0 条评论